In Italia sta crescendo in maniera considerevole il numero di SMS che veicolano il malware 'Flu bot' in grado sostituirsi a tutte le App bancarie, finanziarie e di acquisti sul proprio dispositivo. Come gire nel caso in cui si fosse stati infettati?

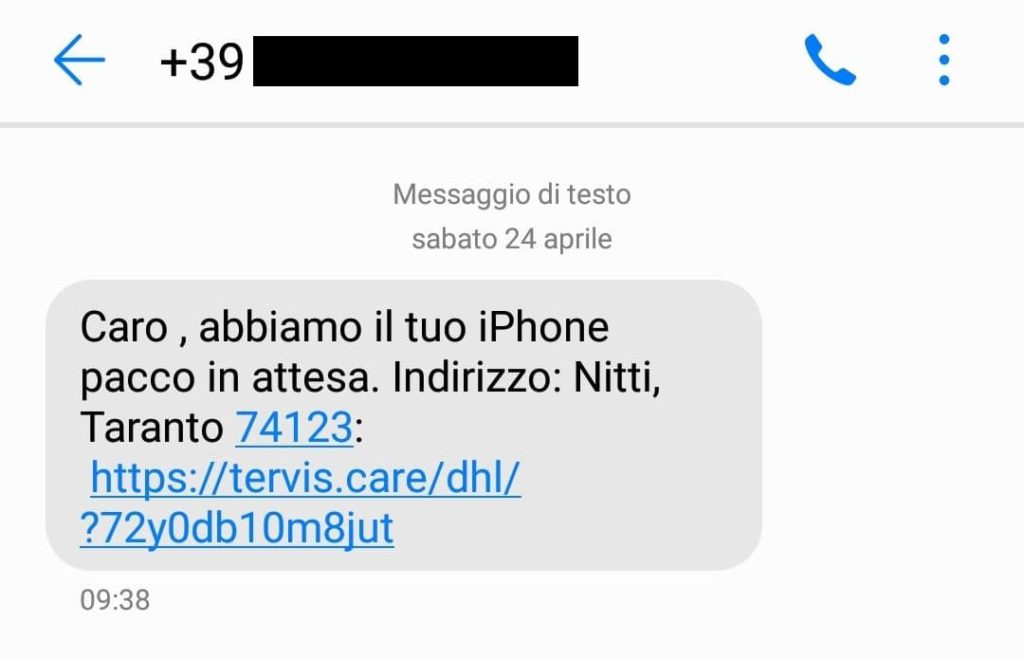

Da qualche settimana il CERT-AgID, sezione dell’Agenzia per l’Italia digitale esperta in materia di sicurezza informatica, ha rilevato una campagna malware per dispositivi Android che attraverso SMS ordinari (messaggi su WhatsApp o Telegram non sono compresi) avvisa gli utenti di un fantomatico pacco in giacenza, fornendo nel contempo un collegamento da cliccare per seguirne il tracciamento e per farsi trovare reperibili al momento della consegna.

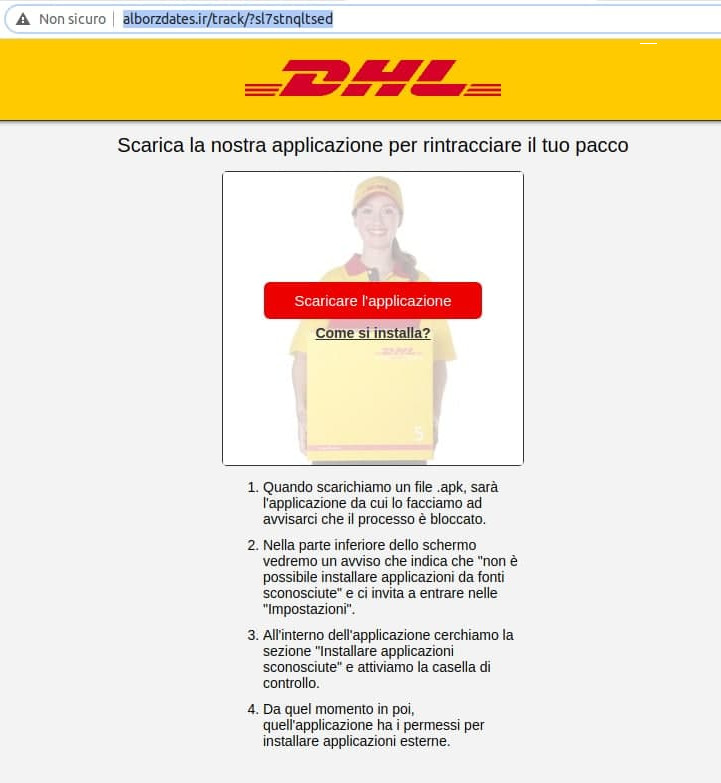

Si tratta di una spietata truffa che utilizza un pericolosissimo malware denominato ‘Flu-bot‘, quasi sicuramente di origine russa: una volta cliccato sul link presente nel messaggio, si viene reindirizzati ad una pagina web del corriere DHL (FINTA) dalla quale viene proposto il download di una app (DHL.apk) da installare sul proprio dispositivo. Secondo il Malware Hunter Team e il CERT-AGID si tratta di un attacco mirato verso paesi europei tra cui Italia, Spagna, Germania, Ungheria, Polonia e di recente anche verso il Regno Unito, e al momento con la sola esclusione dei paesi della ex-URSS.

Una volta installata l’applicazione, che in realtà è un malware, quest’ultima ha accesso completo al dispositivo: Flu bot può auto-diffondersi (tramite un link) via sms tramite la lista dei contatti, tentando di infettare quanti più dispositivi possibile.

È in grado leggere ed esportare la lista dei contatti, inviare SMS con contenuto arbitrario, disattivare il Play Protect e l’autenticazione a due fattori, aprire url, disinstallare applicazioni, sovrapporre livelli ai siti di home banking per rubarne le credenziali, leggere gli SMS per reperire i codici di autorizzazione di acquisti e transazioni online, attivare alcuni servizi, tra cui la deviazione delle chiamate. La cosa più grave è che può sostituirsi a tutte le App bancarie, finanziarie e di acquisti senza che l’utente se ne accorga.

Nel caso in cui si fosse scaricato il malware sarebbe necessario procedere alla disinstallazione dell’app malevola, revocandole nel contempo i diritti amministrativi. Gli esperti consigliano inoltre di procedere mettendo il cellulare in modalità provvisoria: nella maggior parte dei dispositivi Android basta premere il pulsante di accensione, come se si volesse spegnere il dispositivo, tenere premuto fino a quando viene visualizzato il prompt “Riavvia in modalità provvisoria” e dare l’ok.

La modalità provvisoria è una funzione che blocca temporaneamente l’esecuzione di app di terze parti sul proprio device. Per disinstallare la app sospetta è necessario selezionare la voce Applicazioni e una volta trovata in elenco procedere con l’eliminazione definitiva.

Nel caso in cui non fosse possibile procedere con la disinstallazione (in questo caso la scritta disinstalla sarebbe di colore grigio) è perché il virus si è reso amministratore del dispositivo. In questo caso sarà necessario uscire dal menù Applicazioni e selezionare Impostazioni>Sicurezza>amministrazione dispositivo. Verrà visualizzato un elenco di tutte le app che hanno posizione di amministratore: basterà deselezionare la casella dell’applicazione che desideri rimuovere e cliccare Disattiva nella schermata successiva. A questo punto si dovrebbe poter procedere con la disinstallazione dell’app/malware.

Nel caso estremo in cui tutti i tentativi fossero andati a tutti vuoto sarà necessario quella di ripristinare il dispositivo alle condizioni di fabbrica con un reset. Da sottolineare che l’attacco non ha alcun effetto sui sistemi operativi iOS: ricevendo l’SMS su un iPhone, il collegamento porta a una pagina di phishing, che attraverso la richiesta di partecipazione ad finto sondaggio, chiede l’inserimento di alcuni dati personali.